In den Medien liest man oftmals vom Darknet. Meist geht es dabei um kriminelle Aktivitäten. Dieser Blog-Beitrag soll zeigen, worum es sich bei Darknet handelt und wie gefährlich dieses tatsächlich ist.

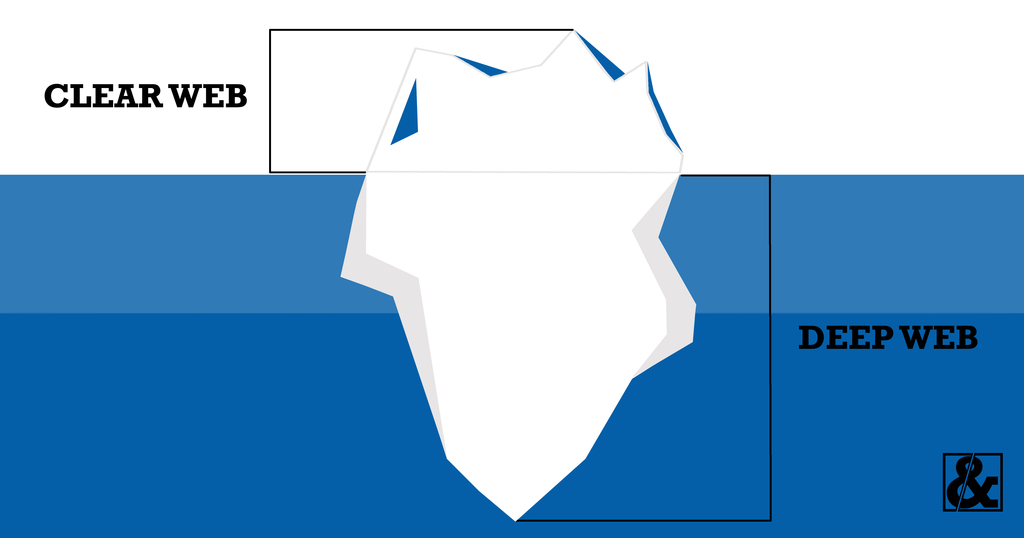

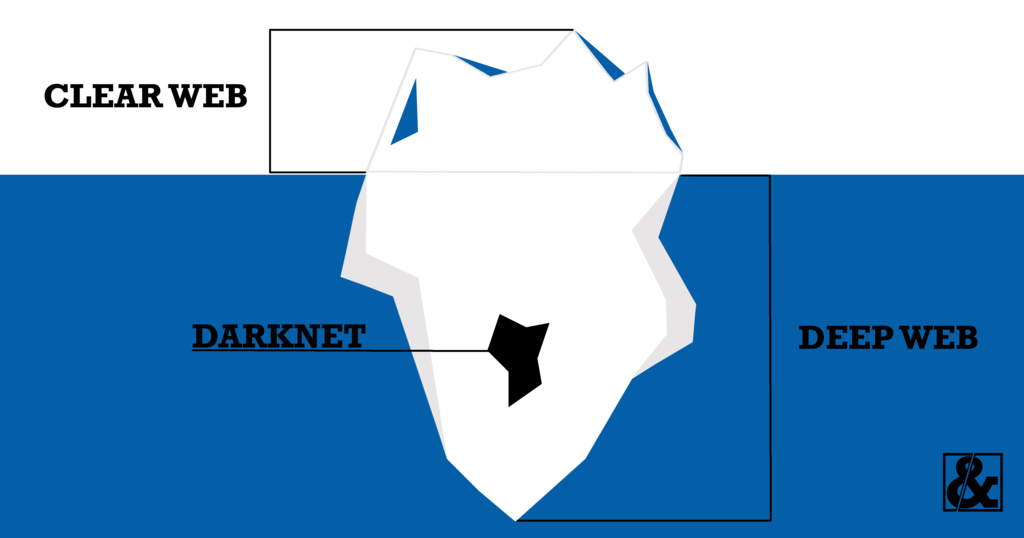

Bevor auf das Darknet genauer eingegangen werden kann, ist es notwendig zu erklären, was unter Clear Web und Deep Web zu verstehen ist.

Clear Web

Der leicht zugängliche Bereich des Internets ist das Clear Web. Also alle Webseiten, die bei den gängigen Suchmaschinen indiziert sind, befinden sich im Clear Web. Es ist somit der Teil des Internets, den wir normalerweise alle tagtäglich nutzen. Das heißt alles, was über gängige Browser und Suchmaschinen (z.B. Google, bing, DuckDuckGo usw.) zu erreichen ist, befindet sich im Clear Web.

Deep Web

Im Gegensatz dazu wird der Bereich des Internets, der nicht über die gängigen Suchmaschinen erreicht werden kann, als Deep Web bezeichnet. Das Deep Web besteht dabei hauptsächlich aus Firmennetze/-datenbanken, Datenbanken von Universitäten und Bibliotheken, Streaming-Servern und weiteren Online-Speichern. Das Deep Web steht grundsätzlich allen offen und kann mit jedem normalen Browser aufgerufen werden. Um z.B. Unternehmensgeheimnisse zu schützen, sind die meisten dieser Online-Speicher jedoch bewusst nicht frei zugänglich und nur mit einem Login erreichbar.

Da auf all diesen Online-Speichern von Unternehmen, Organisationen, Bibliotheken, Universitäten usw. enorme Mengen an Informationen und Datensätze abgelegt sind, könnte das Deep Web ca. 90% des gesamten Internets ausmachen. Die Datenmenge des Deep Webs wird auf 91.850 Terabyte geschätzt, während die des Clear Webs lediglich 167 Terabyte groß ist.

Ein Beispiel für eine typische Deep Web Datenbank ist Science.gov, die Wissenschaftsdatenbank der US-amerikanischen Regierung.

Darknet

Das Darknet wiederum ist ein kleines Teilstück des Deep Webs. Der Zugang zum Deep Web erfolgt über herkömmliche Browser oder Suchmaschinen, mit der einzigen Einschränkung, dass die meisten dieser Zugänge eine Authentifizierung voraussetzen.

Der Zugang zum Darknet ist nicht ganz so einfach. Dieser ist nicht über herkömmliche Browser oder Suchmaschinen möglich. Um Zugang zu erhalten, ist es notwendig einen speziellen Browser zu verwenden wie bspw. den Tor-Browser. Mithilfe dieses Browsers ist es möglich, sich Zugang zum Tor-Netzwerk zu verschaffen. Die Webseiten innerhalb des Darknets sind meistens nur direkt (Peer-to-Peer) oder über eine Darknet-Suchmaschine zu finden.

Dabei ist die Kommunikation innerhalb des Tor-Netzwerks mit mehreren „Schichten“ verschlüsselt, um als Urheber wie auch als Nutzer anonym zu bleiben. Das Verschlüsslungsverfahren wird darum auch als „Zwiebelverfahren“ bezeichnet. Hinzu kommt, dass die Abwicklung der Kommunikation über mehrere zufällige Knotenpunkte stattfindet, wobei immer nur der vorherige sowie der nachfolgende Knotenpunkt bekannt ist. Mit diesen Maßnahmen entsteht eine gut verschlüsselte und nur mit sehr viel Aufwand zurückverfolgbare Verbindung.

Kriminalität im Darknet

Aufgrund der hohen Anonymität und der nur schwer zurückverfolgbaren Verbindung, findet das Darknet gerne bei illegalen Tätigkeiten Anwendung. Demnach ist es nicht verwunderlich, dass das Darknet besonders häufig dafür genutzt wird, um illegale Inhalte, Waren und Dienstleistungen zu vertreiben oder zu verkaufen. Laut einer Auswertung bieten u.a. ca. 15,5% der Darknet-Webseiten Drogen an, 7,3% der Webseiten haben sonstige illegale Inhalte und 4,5% der Webseiten beinhalten illegale Pornografie. Aus diesem Grund fällt das Darknet häufig mit negativen Meldungen in den Medien auf. Besonders die Verhaftung von Drogen-Marketplace Betreibern, wie z.B. Silk Road in den USA oder Shiny Flakes in Deutschland, hat in der Öffentlichkeit viel Aufmerksamkeit erhalten.

Das Darknet als Lebensretter

Allerdings ist das Darknet damit nicht per se „schlecht“. Viele Menschen nutzen den Tor-Browser auch einfach gerne, um im Netz anonym zu bleiben. Für einige Menschen ist dies sogar notwendig, um ihr Leben zu schützen. So verwenden auch Journalisten, Whistleblower, Menschenrechtsorganisationen oder Menschen, die sich aus anderen Gründen schützen müssen gerne ein sicheres Netzwerk für ihre Kommunikation o.ä., in welchem sie nur schwer getrackt werden können. Nicht verwunderlich ist es somit, dass bspw. Länder wie Russland den Zugang zum Tor-Netzwerk schrittweise zu blockieren versuchen. Aus diesem Grund sind auch die Reporter ohne Grenzen gegen eine Kriminalisierung der Bereitstellung von Knotenpunkten für das Tor-Netzwerk in Deutschland. Das könnte dazu führen, dass Exilmedien keine zuverlässige Informationen aus Krisen- und Kriegsgebieten mehr erhalten könnten.

Darknet: Ambivalente Technik

Grundsätzlich ist des Surfen im Darknet also nicht illegal. Verboten ist es jedoch illegale Inhalte zu konsumieren, herunterzuladen oder rechtswidrige Waren und Dienstleistungen anzubieten und zu erwerben. Nichtsdestotrotz sollte bei den Nachteilen des Darknet nicht in Vergessenheit geraten, dass dieses ein Netz ohne Zensur und Überwachung ist, worauf viele Menschen angewiesen sind.

Sollte dir der Blog-Beitrag gefallen haben, folge uns am besten auf Facebook, LinkedIn oder XING, um immer informiert zu bleiben.

Richtig spannend sind auch unsere weiteren Blog-Beiträge. Hier z.B. über Phsihing-Mails und wie diese erkannt werden können.